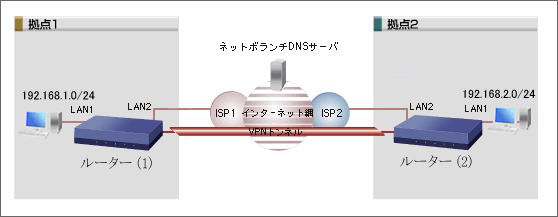

IPsecを使用したインターネットVPN接続が手軽で便利です。

通信事業者が提供するIPネットワーク網を使用するIP-VPNと比べて、インターネット網にトンネルを作るため、セキュリティ面ではやや劣りますが、暗号化された通信によって拠点間VPNが構築されます。

注)本設定では、ネットボランチDNSサービスを使用します。最初に「ホストネーム」の設定をして、「ネットボランチDNS」への登録を行なって下さい。各拠点に固定IPアドレスを用意して、IPアドレス同士で接続するとより接続が安定します。

目次

事前準備

最初に事前準備をしていきましょう。

hostnameの設定

最初に、以下のコマンドを実行してきます。

pp select 1

netvolante-dns hostname host pp [HOSTNAME]

*HOSTNAMEには登録したい名前を設定してください。ネットボランチDNSの登録

次に、ネットボランチDNSへの登録をおこないます。以下のコマンドを実行して下さい。

ネットボランチDNSについては、記事の最後に記載しています。確認したい方はこちらをクリックして下さい。

netvolante-dns go pp 1このときに、ルータはネットボランチDNSに対してhostname登録を行います。

登録が成功すると、設定の変更を保存するかどうかを確認しますので、’y’と入力し、設定を確定してください。

名前は「HOSTNAME.aa0.netvolante.jp」と設定されます。

ルータ設定

ルータの設定をおこないます。先ずは、片側の拠点の設定から設定していきます。ここでは便宜上、[拠点A]とさせていただきます。

拠点Aのルータ設定

以下コードを記載していきます。

ゲートウェイの設定

ip route default gateway pp 1

ip route 192.168.2.0/24

gateway tunnel 1LANインターフェイスの設定

ip lan1 address 192.168.1.1/24WANインターフェイスの設定

pp select 1

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname (ISP1へ接続するID) (ISP1へ接続するパスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102

ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

netvolante-dns hostname host pp server=1 (ネットボランチDNSホスト名)

pp enable 1VPN(IPsec)の設定

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text (拠点2との事前共有鍵)

ipsec ike remote address 1 (拠点2のネットボランチDNSホスト名)

ip tunnel tcp mss limit auto

tunnel enable 1

ipsec auto refresh onフィルターの設定

ip filter 200000 reject 10.0.0.0/8 * * * *

ip filter 200001 reject 172.16.0.0/12 * * * *

ip filter 200002 reject 192.168.0.0/16 * * * *

ip filter 200003 reject 192.168.1.0/24 * * * *

ip filter 200010 reject * 10.0.0.0/8 * * *

ip filter 200011 reject * 172.16.0.0/12 * * *

ip filter 200012 reject * 192.168.0.0/16 * * *

ip filter 200013 reject * 192.168.1.0/24 * * *

ip filter 200020 reject * * udp,tcp 135 *

ip filter 200021 reject * * udp,tcp * 135

ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 200024 reject * * udp,tcp 445 *

ip filter 200025 reject * * udp,tcp * 445

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.1.0/24 icmp * *

ip filter 200031 pass * 192.168.1.0/24 established * *

ip filter 200032 pass * 192.168.1.0/24 tcp * ident

ip filter 200033 pass * 192.168.1.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.1.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.1.0/24 udp domain *

ip filter 200036 pass * 192.168.1.0/24 udp * ntp

ip filter 200037 pass * 192.168.1.0/24 udp ntp *

ip filter 200099 pass * * * * *

ip filter 200100 pass * 192.168.1.1 udp * 500 # 注釈1

ip filter 200101 pass * 192.168.1.1 esp * * # 注釈1

ip filter 200102 pass * 192.168.1.1 udp * 4500 # 注釈2

ip filter 500000 restrict * * * * *

ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udpNATの設定

nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.1.1 udp 500 # 注釈1

nat descriptor masquerade static 1000 2 192.168.1.1 esp # 注釈1

nat descriptor masquerade static 1000 3 192.168.1.1 udp 4500 # 注釈2DHCPの設定

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.1.2-192.168.1.191/24DNSの設定

dns server pp 1

dns private address spoof on拠点Bのルータ設定

次に、反対側の拠点(拠点B)のルータ設定をおこないましょう。

ゲートウェイの設定

ip route default gateway pp 1

ip route 192.168.1.0/24 gateway tunnel 1LANインターフェイスの設定

ip lan1 address 192.168.2.1/24WANインターフェースの設定

pp select 1

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname (ISP2へ接続するID) (ISP2へ接続するパスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 200102

ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip pp nat descriptor 1000

netvolante-dns hostname host pp server=1 (ネットボランチDNSホスト名)

pp enable 1VPN(IPsec)の設定

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text (拠点1との事前共有鍵)

ipsec ike remote address 1 (拠点1のネットボランチDNSホスト名)

ip tunnel tcp mss limit auto

tunnel enable 1

ipsec auto refresh onフィルターの設定

ip filter 200000 reject 10.0.0.0/8 * * * *

ip filter 200001 reject 172.16.0.0/12 * * * *

ip filter 200002 reject 192.168.0.0/16 * * * *

ip filter 200003 reject 192.168.2.0/24 * * * *

ip filter 200010 reject * 10.0.0.0/8 * * *

ip filter 200011 reject * 172.16.0.0/12 * * *

ip filter 200012 reject * 192.168.0.0/16 * * *

ip filter 200013 reject * 192.168.2.0/24 * * *

ip filter 200020 reject * * udp,tcp 135 *

ip filter 200021 reject * * udp,tcp * 135

ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 200024 reject * * udp,tcp 445 *

ip filter 200025 reject * * udp,tcp * 445

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.2.0/24 icmp * *

ip filter 200031 pass * 192.168.2.0/24 established * *

ip filter 200032 pass * 192.168.2.0/24 tcp * ident

ip filter 200033 pass * 192.168.2.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.2.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.2.0/24 udp domain *

ip filter 200036 pass * 192.168.2.0/24 udp * ntp

ip filter 200037 pass * 192.168.2.0/24 udp ntp *

ip filter 200099 pass * * * * *

ip filter 200100 pass * 192.168.2.1 udp * 500 # 注釈1

ip filter 200101 pass * 192.168.2.1 esp * * # 注釈1

ip filter 200102 pass * 192.168.2.1 udp * 4500 # 注釈2

ip filter 500000 restrict * * * * *

ip filter dynamic 200080 * * ftp

ip filter dynamic 200081 * * domain

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200085 * * submission

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udpNATの設定

nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.2.1 udp 500 # 注釈1

nat descriptor masquerade static 1000 2 192.168.2.1 esp # 注釈1

nat descriptor masquerade static 1000 3 192.168.2.1 udp 4500 # 注釈2DHCPの設定

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.2.2-192.168.2.191/24 nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.2.1 udp 500 # 注釈1

nat descriptor masquerade static 1000 2 192.168.2.1 esp # 注釈1

nat descriptor masquerade static 1000 3 192.168.2.1 udp 4500 # 注釈2DNSの設定

dns server pp 1

dns private address spoof on注釈1:VPNに関係するパケットを通過させる設定

注釈2: VPN(IPsec:NATトラバーサル機能を使用時)に関係するパケットを通過させる設定です。

ネットボランチDNSサービスについて

ネットボランチDNSサービスとは、YAMAHAさんが運営するネットボランチDNSサーバに任意の名前で登録でDDNSサービスです。

固定IPアドレスを持っていない場合や取得できない場合に、動的IPアドレスをDNS変換して利用できるため、手軽にVPNの設定をすることができます。

ただし動的IPアドレスの性質上、通信が不安定になる場合もあり、可能であれば固定IPアドレスを拠点ごとに取得することを推奨します。

ネットボランチサービスの登録方法に戻りたい方はこちらをクリック

本設定は動作を100%保証するものではありません。自社の環境に照らし合わせて設定をお願いします。なお、ご利用は自己責任にてお願いします。