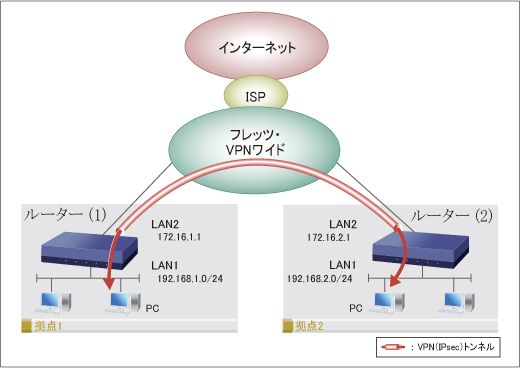

フレッツ・VPNワイドを利用した拠点間接続(インターネット接続)の設定方法です。

NTTが提供するIPネットワーク網を使用するため、セキュリティ面が担保され、さらに暗号化された通信によって拠点間VPNが構築されます。

よくインターネット上にトンネルを構築するインターネットVPN(IPsec)と比較されますが、通信事業者より提供される閉鎖網を使うのでよりセキュアな通信環境が構築できる点で安心です。

目次

フレッツ・VPNワイドの端末型払い出しサービスでの設定方法

本設定例は、フレッツ・VPNワイドより拠点1側に 172.16.1.1、拠点2側に 172.16.2.1 の固定IPアドレスが割り当てられる前提で説明します。

ルータ設定(拠点1)

それでは早速やってみましょう。先ずは、片側(拠点1)の設定からおこなっていきます。

ゲートウェイの設定

ip route default gateway pp 2

ip route (172.16.2.1) gateway pp 1 # 注釈1

ip route 192.168.2.0/24 gateway tunnel 1LANインターフェースの設定(LAN1ポートを使用)

ip lan1 address 192.168.1.1/24WAN(フレッツ・VPNワイド) インターフェースの設定(LAN2ポートを使用) ゲートウェイの設定

pp select 1

pp always-on on

pppoe use lan2

pp auth accept pap chap

pp auth myname (フレッツ・VPNワイドへの接続ID) (フレッツ・VPNワイドへの接続パスワード)

ppp lcp mru on 1454

ip pp address (172.16.1.1) # 注釈2

ip pp mtu 1454

pp enable 1WAN(ISP) インターフェースの設定(LAN2ポートを使用) ゲートウェイの設定

LANインターフェースの設定(LAN1ポートを使用)

ip lan1 address 192.168.1.1/24WAN(フレッツ・VPNワイド) インターフェースの設定(LAN2ポートを使用) ゲートウェイの設定

pp select 1

pp always-on on

pppoe use lan2

pp auth accept pap chap

pp auth myname (フレッツ・VPNワイドへの接続ID) (フレッツ・VPNワイドへの接続パスワード)

ppp lcp mru on 1454

ip pp address (172.16.1.1) # 注釈2

ip pp mtu 1454

pp enable 1WAN(ISP) インターフェースの設定(LAN2ポートを使用) ゲートウェイの設定

pp select 2

pp always-on on

pppoe use lan2

pp auth accept pap chap

pp auth myname (ISP1への接続ID) (ISP1への接続パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ip pp mtu 1454

ip pp secure filter in 1020 1030 2000

ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107

ip pp nat descriptor 1

pp enable 2VPN(IPsec)の設定 ゲートウェイの設定

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive use 1 on

ipsec ike local address 1 (172.16.1.1) # 注釈2

ipsec ike pre-shared-key 1 text (事前共有鍵)

ipsec ike remote address 1 (172.16.2.1) # 注釈1

tunnel enable 1

ipsec auto refresh onNATの設定

nat descriptor type 1 masqueradeDNSの設定

dns server (ISP1より指定されたDNSサーバーのアドレス)

dns private address spoof onDHCPの設定

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.1.2-192.168.1.100/24フィルターの設定

ip filter source-route on

ip filter directed-broadcast on

ip filter 1010 reject * * udp,tcp 135 *

ip filter 1011 reject * * udp,tcp * 135

ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 1014 reject * * udp,tcp 445 *

ip filter 1015 reject * * udp,tcp * 445

ip filter 1020 reject 192.168.1.0/24 *

ip filter 1030 pass * 192.168.1.0/24 icmp

ip filter 2000 reject * *

ip filter 3000 pass * *

ip filter dynamic 100 * * ftp

ip filter dynamic 101 * * www

ip filter dynamic 102 * * domain

ip filter dynamic 103 * * smtp

ip filter dynamic 104 * * pop3

ip filter dynamic 105 * * submission

ip filter dynamic 106 * * tcp

ip filter dynamic 107 * * udpルータ設定(拠点2)

次に、対になる拠点(拠点2)の設定をおこないます。

ゲートウェイの設定

ip route default gateway pp 2

ip route (172.16.1.1) gateway pp 1 # 注釈1

ip route 192.168.1.0/24 gateway tunnel 1LANインターフェースの設定(LAN1ポートを使用)

ip lan1 address 192.168.2.1/24WAN(フレッツ・VPNワイド) インターフェースの設定(LAN2ポートを使用)

pp select 1

pp always-on on

pppoe use lan2

pp auth accept pap chap

pp auth myname (フレッツ・VPNワイドへの接続ID) (フレッツ・VPNワイドへの接続パスワード)

ppp lcp mru on 1454

ip pp address (172.16.2.1) # 注釈2

ip pp mtu 1454

pp enable 1WAN(ISP) インターフェースの設定(LAN2ポートを使用) LANインターフェースの設定(LAN1ポートを使用)

pp select 2

pp always-on on

pppoe use lan2

pp auth accept pap chap

pp auth myname (ISP2への接続ID) (ISP2への接続パスワード)

ppp lcp mru on 1454

ppp ipcp ipaddress on

ip pp mtu 1454

ip pp secure filter in 1020 1030 2000

ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107

ip pp nat descriptor 1

pp enable 2VPN(IPsec)の設定

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive use 1 on

ipsec ike local address 1 (172.16.2.1) # 注釈2

ipsec ike pre-shared-key 1 text (事前共有鍵)

ipsec ike remote address 1 (172.16.1.1) # 注釈1

tunnel enable 1

ipsec auto refresh onNATの設定

nat descriptor type 1 masqueradeDNSの設定

dns server (ISP2より指定されたDNSサーバーのアドレス)

dns private address spoof onDHCPの設定

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.2.2-192.168.2.100/24フィルターの設定

ip filter source-route on

ip filter directed-broadcast on

ip filter 1010 reject * * udp,tcp 135 *

ip filter 1011 reject * * udp,tcp * 135

ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn *

ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn

ip filter 1014 reject * * udp,tcp 445 *

ip filter 1015 reject * * udp,tcp * 445

ip filter 1020 reject 192.168.2.0/24 *

ip filter 1030 pass * 192.168.2.0/24 icmp

ip filter 2000 reject * *

ip filter 3000 pass * *

ip filter dynamic 100 * * ftp

ip filter dynamic 101 * * www

ip filter dynamic 102 * * domain

ip filter dynamic 103 * * smtp

ip filter dynamic 104 * * pop3

ip filter dynamic 105 * * submission

ip filter dynamic 106 * * tcp

ip filter dynamic 107 * * udp注釈1: フレッツ・VPNワイドより割り当てられる対向拠点の固定IPアドレスを設定します。

注釈2: フレッツ・VPNワイドより割り当てられる自拠点の固定IPアドレスを設定します。

フレッツ・VPNワイドを利用するには

フレッツ・VPNワイドを利用するには、NTT東日本との契約が必要になります。

VPN管理者・VPN参加者毎に月額利用料金が発生しますのでご注意下さい。

フレッツ・VPNワイドについてはこちら

※本設定は動作を100%保証するものではありません。自社の環境に照らし合わせて設定をお願いします。ご利用は自己責任にてお願いします。