最近「ランサムウェア」に関する情報をあまり耳にしなくなりました。

数年前~1年前くらいまで、実行ファイルが添付されたメールが頻繁に届き、被害例なども多く報告されていましたが、ここ最近はそのような話題はあまりでなくなりました。

ランサムウェアに関するブームは去りつつありますが、一般的に注意しなければならないコンピュータウイルスであることには変わりありません。

UTMやウイルスソフトにSandbox機能をつけて対策をとっていたり、メールをGmailに変更するなどの対策をとった企業であれば、ある種の免疫みたいなものができているようですが、当時、特別な対策を行っておらず流行が過ぎ去るのを待っていた企業は、改めて注意をして下さい。

このようなウイルス被害は、忘れた頃にやってくるものです。

目次

ランサムウェアとは?

ランサムウェアとは、感染したPCをロックしたり、ファイルを暗号化したりすることによって使用不能にする不正プログラムです。

感染者の端末にある、データファイルを復元する事を見返りに、ビットコインで金銭を支払うことを要求してきます。

これは「身代金要求型不正プログラム」とも呼ばれています。

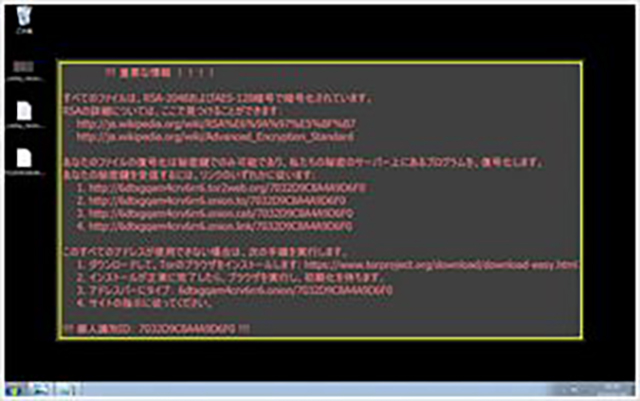

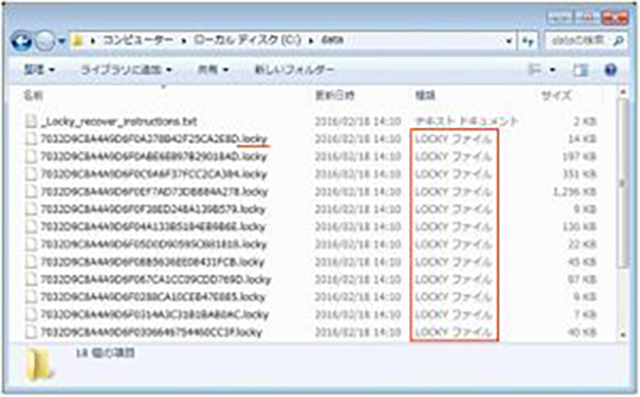

実際にランサムウェアに感染すると、以下の写真のようにデスクトップにメッセージが表示され、ネットーワーク内にある端末データが暗号化(.locky/.wncry/.vvvなど)されてしまい開くことができなくなります。

感染経路(パターン)について

ランサムウェアの感染経路はどのようなものがあるのでしょうか?経路を知ることは「相手の動きを把握すること」になります。相手の動きを知ることで私たちは有効な対策を取ることができるのです。

メールからの感染

感染経路の一つとしてメールからの感染があります。

ランサムウェアが出始めて一世を風靡した時は、メールからの感染が圧倒的に多かったですね。

- メールの件名が「invoice***」「message from ****」などで同様の添付ファイルが送られるケース

- 『マルウェアへの感染者に対する注意喚起』を偽装し、ガイダンスを添付ファイルで送るケース

- 「受任のお知らせ」を含む文字列のメールを送るケース

以前は、メール本文が英語のものが多く、不審に思いスルーする事で被害も少なかったですが、その後、日本語で送られてくるメールも多々あり非常に巧妙となっています。

2019年では、組織のドメインからのメールアドレスからのなりすましメールも流行しており、グループ内のユーザからのメールに見せかけて安心させて添付ファイルを開封させてきます。

添付ファイルの拡張子は、「.ZIP」が多く、ファイルを解凍する事でプラグラムが作動し感染していくものでした。

しかし最近では、一般的なオフィスソフトのケースもあるようで、ランサムウェアは、ExcelやWordのマクロ機能を利用してウイルス感染を起こすことがあるのです。

ファイルを開くと、「マクロが無効になっています。有効にしますか」というお馴染の文句に、なんの疑問ももたずに「はい」を選択してしまうと、数分後にはランサムウェアからの脅迫文に頭を抱えてしまう・・・ということにもなりかねないのです。

電子メールシステム自体は、はセキュリティ対策を前提に作られていないため、アンチスパムやサーバ自体の対策を強化するしかありません。

例えば、Gmailでは不審なメールを迷惑メールに振り分けたり、悪意のある実行ファイルを取り除いてくれます。

Webサイトからの感染

メールからの感染ではなく、今後はWebサイト改ざんによる被害が増加してくる事が予想されます。Webサイトからの感染事例も増えてきています。

不正サイトは正規サイトに似せて作られていることが多く、正規のものか判断することが難しいため、その改ざんされたWEBサイトをクリックする事で感染してしまいます。

Webサイトからの感染は、主にメール経由ですので、「不審なメールをクリックしなければ問題ない」と思っている方も多いはずです。しかし、”改ざんされたWebサイト”を開いて自動的にランサムウェアがダウンロードされて感染する被害も発生してるので注意が必要です。

トレンドマイクロの調査によると、2015年10月29日以降、中小企業、地域の団体、個人ページなど国内で半年間で約70件以上のWebサイト改ざん被害が発生しています。改ざんがされたWebサイトを閲覧しただけでランサムウェアがダウンロードされたという被害も実際にありました。

ただ、この攻撃手口については、以下の条件のうち一つでも当てはまったWindowsパソコンが対象となります。

- 毎月配信される Windows Update が実施されていない

- Adobe Flash Player を更新せず旧バージョンのまま放置している

*FlashPlayerは不要ならば削除するようにして下さい。 - Java(JRE)を更新せず、旧バージョンのまま放置している

裏を返せば、上記の対策をきちんと行なうことで、ランサムウェアの被害を最小限に食い止めることができるといえるでしょう。

対策について見ていきましょう。

対策について

セキュリティソフトの対策やUTMの導入によるセキュリティ強化はもちろんですが、お使いのパソコンの状態を常に最新に保っておくことを怠らないで下さい。

データのバックアップ

少々、面倒ではありますがデータのバックアップは最も有効な対策の1つです。

万が一、組織のネットワーク内にランサムウェアが感染した場合、データが暗号化されてしまうわけですが、データのバックアップを取っていることで、それを復号化することが可能なわけです。

バックアップに関しては、いかなる時も最も有効で効果的な対策になることを覚えておいて下さい。

WindowsUpdateをやかに実施する

今回のランサムウェアですが、Microsoftが2017年3月に公開したパッチにて問題となるプロトコルの修正(MS17-010)がなされているようなので、最近WindowsUpdateをおろそかにしていた方は今すぐアップデートを強くお勧めします。

Windowsの脆弱性を狙ったウイルスも多々ありますので要注意です。

以下、Microsoft社から提供されている修正プログラムですので適用して下さい。*WindowsUpdateの利用方法については以下のサイトを参照して下さい。

- ランサムウェア WannaCrypt 攻撃に関するお客様ガイダンス

- Windows 10、Microsoft Edge、初めての月例セキュリティ リリース – 読み解き

- Windows 10 以外の Windows Update 利用の手順

- Windows 7 および Windows 8.1 のサービス モデル変更についての追加情報

ソフトウェアを最新の状態に保つ

AdobeReader や Adobe FlashPlayerなどのソフトを旧バージョンのまま使い続けていると非常に危険です。特にネットサーフィン中のランサムウェア被害においてのほとんどがソフトウェアを更新せず、バージョンの古い状態のまま放置していたケースのようです。。。

アンチスパム機能を強化する

POPで受信する場合ですが、ネットワークの出入り口にUTMを設置して、アンチスパム機能を追加するのが有効な対策になります。

POP受信は、メールソフトを経由して端末内にデータを受信します。

ネットワーク内にメールデータが入ってくるタイミングで、アンチスパムの機能によってフィルターがかけられるので、セキュリティポリシーに応じた振り分けやブロックがされます。

Gmailの活用

Gmailを利用することで、悪意のあるメールは、勝手に迷惑メールに振り分けられます。メールのセキュリティ機能に関しては、Gmailが最も優秀です。

独自ドメインでメールを使用したい場合は、GSuiteを使用することで可能です。

GSuiteの設定方法について解説しています。TXTレコードを追加してドメインの所有権を確認する方法について解説しています。

独自ドメインを使用して、Gmailを送受信する方法について解説していきます。